Installation du paquet VPN Server Synology

Dans le Centre des paquets, on cherche le paquet VPN Server et on l'installe

De manière générale, il vaut mieux ne pas utiliser ce système de notification et créer les règles manuellement

il faut autoriser la connexion VPN et le trafic VPN.

Voici un exemple de configuration du pare-feu Synology, il devrait fonctionner chez presque tout le monde (au moins en France) :

Notez bien qu'ici il s'agit des règles de la section "Toutes les interfaces", si vous utilisez des règles par interface il faudra adapter.

Configuration globale

Au lancement de VPN Server, cet écran apparait :

- Posté(e) le 13 août 2016 (modifié)

Préambule

Le but de ce tutoriel est de vous aider à mettre en place un réseau privé virtuel (VPN) entre vous et votre NAS depuis Internet.

nb : il ne s'agit pas ici de "masquer" votre adresse IP pour effectuer des opérations illicites ou de manière anonyme, l'adresse IP qui sera visible depuis Internet sera celle de votre NAS (ou de votre box)

Si vous ne savez pas ce qu'est vraiment un VPN, vous devriez vous renseigner avant de lire la suite.

Mais comme peu de personnes feront cette démarche, en voici une description très approximative :

- c'est un ensemble de techniques permettant de relier 2 équipements réseau, par exemple votre PC et votre NAS

- généralement, il fonctionne au dessus du protocole IP et peut donc passer par Internet

- le tout saupoudré de diverses techniques de chiffrement (plus ou moins efficace)

=>on peut donc voir ça comme un très grand câble réseau avec des barbelés autour

À quoi cela peut-il servir ?

Quelques exemples :

- Accéder de manière sécurisée à votre NAS et/ou à d'autres équipements de votre réseau local depuis Internet

- par exemple aux services d'administration du nas (DSM, ssh, ...)

- aux caméras IP

- à l'alarme de la maison

- connecter 2 nas distants entre eux

- ...

- Accéder à Internet en passant par votre connexion Internet lorsque que vous êtes en déplacement

- pour profiter de l'antipub que vous avez installé à la maison (par exemple avec le proxy du nas)

- pour surfer de manière plus "privée", ce qui est très utile dans certains pays où la notion de vie privée est pire qu'en France (ça existe, croyez moi) ou en cas d'utilisation d'un réseau "inconnu" (les HotSpot WIFI sont souvent plein d'indiscrets)

- à passer outre certaines restrictions en entreprise (il ne s'agit pas de faire n'importe quoi non plus, respectez les règlements intérieurs)

- ...

######################################################################################

À lire avant d'aller plus loin

- Le fait de passer par un VPN n'est pas un gage de sécurité en soit.

- L'utilisation d'une connexion VPN en entreprise peut mener lieu à des sanctions disciplinaires

- L'utilisation d'une connexion VPN peut être passible de prison (voir pire) dans certains pays (Chine, Corée du Nord, Émirats arabes unis, Iran, Russie, Turquie ...)

- Si la sécurité générale de votre NAS est mauvaise, ne faites pas de VPN, ça ne fera qu'augmenter les risques (vous trouverez un tuto ici)

######################################################################################

Le VPN par Synology

Ce guide est valable pour les versions DSM5.0 à DSM 6.1, mais en fonction des mise à jour de Synology, certaines options peuvent évoluer.

Synology fourni un paquet qui installe tout le nécessaire pour créer son serveur VPN à la maison : VPN Server

Il existe de nombreux types de tunnel, plus ou moins simples à mettre en place et plus ou moins sécurisés. Le paquet VPN Server en propose 3 (en pratique il y en a 4, on le verra plus tard) :

- PPTP : créé par Microsoft, ce protocole souffre de nombreux problèmes de sécurité et ne devrait plus être utilisé

- authentification client : login + mot de passe

- avantages : simple à configurer et disponible sur la plupart des clients mais il tend à disparaitre (il n'est plus disponible sur iOS 10 par exemple)

- inconvénients : chiffrement très faible et facile à attaquer

- OpenVPN : c'est un tunnel SSL, libre, très souple et sécurisé

- authentification client : certificat + login + mot de passe

- avantages : chiffrement fort et possibilité de choisir le port et le protocole

- inconvénient : rarement supporté par défaut (mais il existe des clients pour tous les systèmes)

- L2TP/IPSec : il s'agit de 2 protocoles normalisés, imbriqués l'un dans l'autre, c'est un ancien standard encore très répandu

- authentification : secret partagé + login + mot de passe

- avantages : c'est un standard bien sécurisé supporté par tous les clients ou presque

- inconvénients : plus complexe à comprendre donc souvent mal configuré

Il est généralement plus simple de se limiter au L2TP/IPSec car il est en standard sur tous les clients (Android, iOS, Linux, MacOS, Windows, ...) et souvent autorisé dans les pare-feu.

nb : les descriptions précédentes correspondent à la manière dont Synology a implémenté les protocoles, pas à ce qu'ils savent faire (on peut allez beaucoup plus loin avec OpenVPN et L2TP/IPSec, comme utiliser des certificats clients, de l'OTP, ...)

######################################################################################

Prérequis

La première chose à faire avant de rendre tout ou partie de votre NAS accessible depuis Internet (indépendamment du VPN), c'est la sécurisation de votre NAS. Il existe de nombreux posts sur ce sujet et même un tuto, mais le minimum devrait être :

- Protection DOS, blocage auto et pare-feu correctement configurés et activés (un exemple est présent plus bas pour le pare-feu)

- Aucun compte avec un mot de passe faible sur le NAS : minimum 12 caractères avec MAJUSCULES, minuscules, chiffres et si possible des caractères spéciaux

- "Configuration du routeur" désactivée, il ne faut surtout pas utiliser cette fonctionnalité des Synology, c'est une faille de sécurité

- Configuration de la box correcte (pas de DMZ ni d'UPnP autorisé)

Ensuite vous devez savoir comment transférer des ports de votre routeur vers votre NAS (on dit couramment : forwarder des ports).

Enfin, il vous faut quelques notions réseau de base (adresse IP, adresse réseau, port, route, NAT et DNS), elles ne sont pas toutes nécessaires pour configurer le serveur VPN, mais indispensable pour bien comprendre ce qu'on fait et comment ça fonctionne (je suis certain que beaucoup vont sauter ce point, pensant bien connaitre ces notions, la plupart se trompent).

######################################################################################

Installation du paquet VPN Server

Dans le Centre des paquets, on cherche le paquet VPN Server et on l'installe.

=>

À la fin de l'installation, vous aurez probablement une "Notification du pare-feu".

De manière générale, il vaut mieux ne pas utiliser ce système de notification et créer les règles manuellement, mais si vous préférez utiliser ce système, décochez le port 1723 (PPTP) comme ci-dessous :

Que vous utilisiez ou non cet assistant, allez dans la configuration du pare-feu et affinez les règles (pour limiter l'accès à certains pays par exemple).

Un point important qui risque d’empêcher le VPN de fonctionner correctement chez certains utilisateurs (@Vinky) : il faut autoriser la connexion VPN et le trafic VPN.

- Si vous n'autorisez que les ports du VPN mais pas le trafic réseau qui va passer dans le tunnel, ça ne fonctionnera pas. Votre client et le nas diront - "Connecté" - mais vous n'aurez accès à rien.

- Gardez en tête que se connecter à un VPN c'est comme brancher un câble réseau (le VPN c'est le câble), si vous n'autorisez pas le trafic dans le câble, ça ne sert pas à grand chose.

Voici un exemple de configuration du pare-feu Synology, il devrait fonctionner chez presque tout le monde (au moins en France) :

- tous les réseaux privés (donc qui ne peuvent pas venir d'Internet) sont autorisés :

- même si vous changez d'opérateur, les règles resteront valables

- ça permet aussi d'autoriser le trafic du tunnel VPN (par défaut il s'agit de réseaux en 10.x.0.x)

- les ports des protocoles VPN dont on a besoin sont autorisés :

- si vous n'utiliser pas OpenVPN, inutile d'ouvrir le port udp 1194 (idem pour L2TP/IPsec)

- on limite l'accès aux pays dont on a besoin (pas la peine de laisser toute la planète tenter de se connecter à votre nas)

Notez bien qu'ici il s'agit des règles de la section "Toutes les interfaces", si vous utilisez des règles par interface il faudra adapter.

nb : je vous recommande fortement de créer les 3 premières règles et la dernière à l'identique, ça ne posera aucun problème de sécurité chez 99% d'entre vous (pour le 1% restant on peut en discuter)

######################################################################################

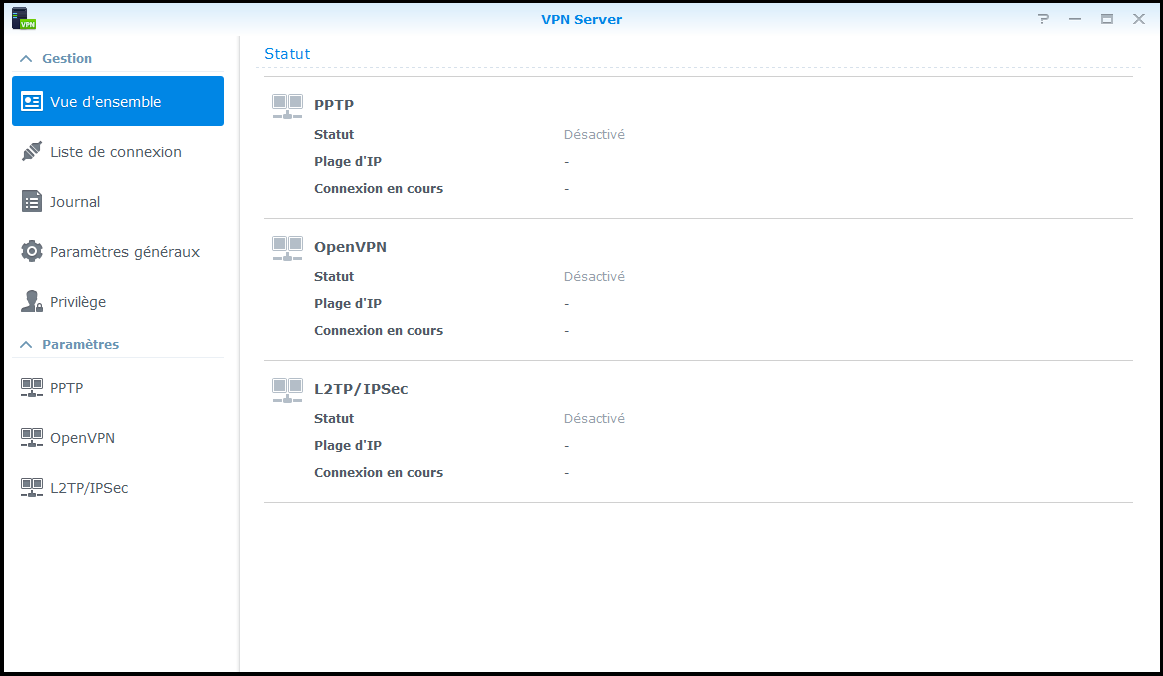

Configuration globale

Au lancement de VPN Server, cet écran apparait :

Comme pour la plupart des applications Synology, l'écran est divisé en 2 avec la liste des rubriques à gauche.

On commence par aller dans "Paramètres généraux" :

- Interface réseau : si votre NAS a plusieurs connexions réseau, il faut choisir celle qui convient, la plupart des utilisateurs pourront laisser le choix par défaut

- Type de compte : Utilisateurs locaux - sauf si vous avez intégré votre NAS à un annuaire (AD/LDAP)

- Accorder le privilège VPN aux utilisateurs locaux nouvellement ajoutés : il ne faut pas cocher cette case

- Blocage auto : il doit être activé, sinon il faut le faire avant de continuer

Puis dans "Privilèges" vous pouvez choisir les utilisateurs qui pourront utiliser tel ou tel type de tunnel VPN. Par défaut tout est autorisé pour tout le monde, ce qui n'est probablement pas une bonne idée.

Dans l'exemple ci-dessous, certains utilisateurs peuvent utiliser plusieurs types de tunnel en fonction des besoins et des contraintes (un pare-feu d'entreprise qui ne laisse pas passer l'un ou l'autre des VPN par exemple). D'autres comptes n'ont tout simplement pas le droit pas se connecter en VPN.

Pour voir les différentes routes configurées sur votre système, "la table de routage", une commande à retenir : netstat -nr